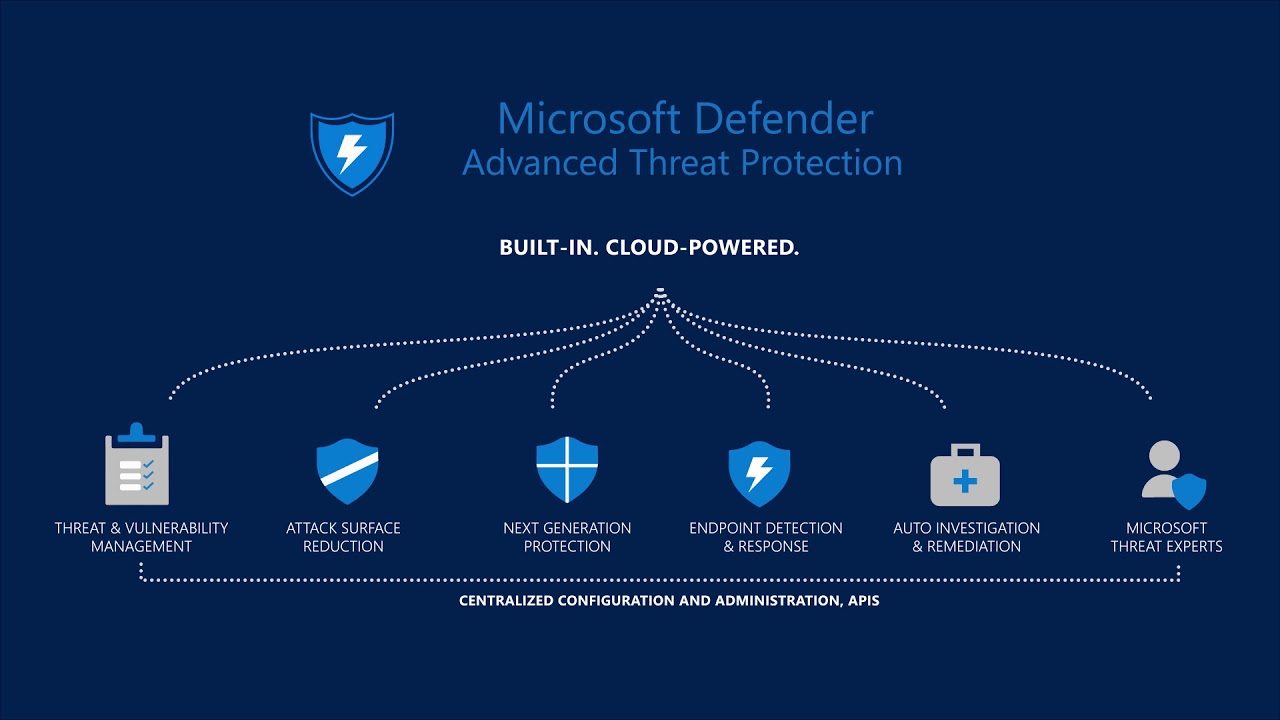

Microsoft Defender ATP is de Advanced Threat Protection dienst van Microsoft. Bij Microsoft gaan de ontwikkelingen snel, waarmee er steeds meer functionaliteiten en integraties beschikbaar komen voor de Microsoft Defender suite en cloud security producten.

Microsoft Defender ATP (MDATP) is een uniform platform welke actieve detect, investigate and respond mogelijkheden geeft in een centrale cloud gebaseerde omgeving.

In dit blog een toelichting over de mogelijkheden van Defender ATP als het gaat om het blokkeren van niet-goedgekeurde apps op basis van Microsoft Cloud App Security.

Introductie: Het komt vaak voor, dat er een wildgroei ontstaat van verschillende cloudapps – waarmee de data en de controle niet meer in controle is binnen de organisatie. Qua beheer is één uniforme app qua opslag met daarbij de toegepaste security een goede manier. Maar hoe zorg je als IT ervoor dat er geen wildgroei zal ontstaan met cloudapps welke de gebruikers zelf kunnen aanmaken, waarmee de controle vanuit de IT-afdeling weg is? Een oplossing is Shadow IT discovery via Microsoft Cloud App Security en een integratie met Defender ATP voor de blokkade. De configuratie zal toegevoegd worden vanuit Microsoft Endpoint Manager op de devices.

Hiermee is dit blog gericht op een situatie waarmee een niet goedgekeurde app geblokkeerd zal worden in Microsoft Cloud App Security. Vervolgens komt er via de custom indicator feature van Microsoft Defender ATP een block op de endpoint van Windows via network protection.

Minimale eisen

Om te starten met de MDATP/ Cloudapp Security is het volgende nodig:

- Windows 10 Enterprise E5/A5 of een trial

- Toegang tot Microsoft Defender Security portal

- Toegang tot Microsoft Cloud App Security portal

- Beheerde Windows 10 werkplek inclusief minimaal de versie;

- Windows 10 version 1709 (OS Build 16299.1085 incl. KB4493441)

- Windows 10 version 1803 (OS Build 17134.704 incl. KB4493464)

- Windows 10 version 1809 (OS Build 17763.379 incl. KB4489899) of een latere editie.

Configuratie

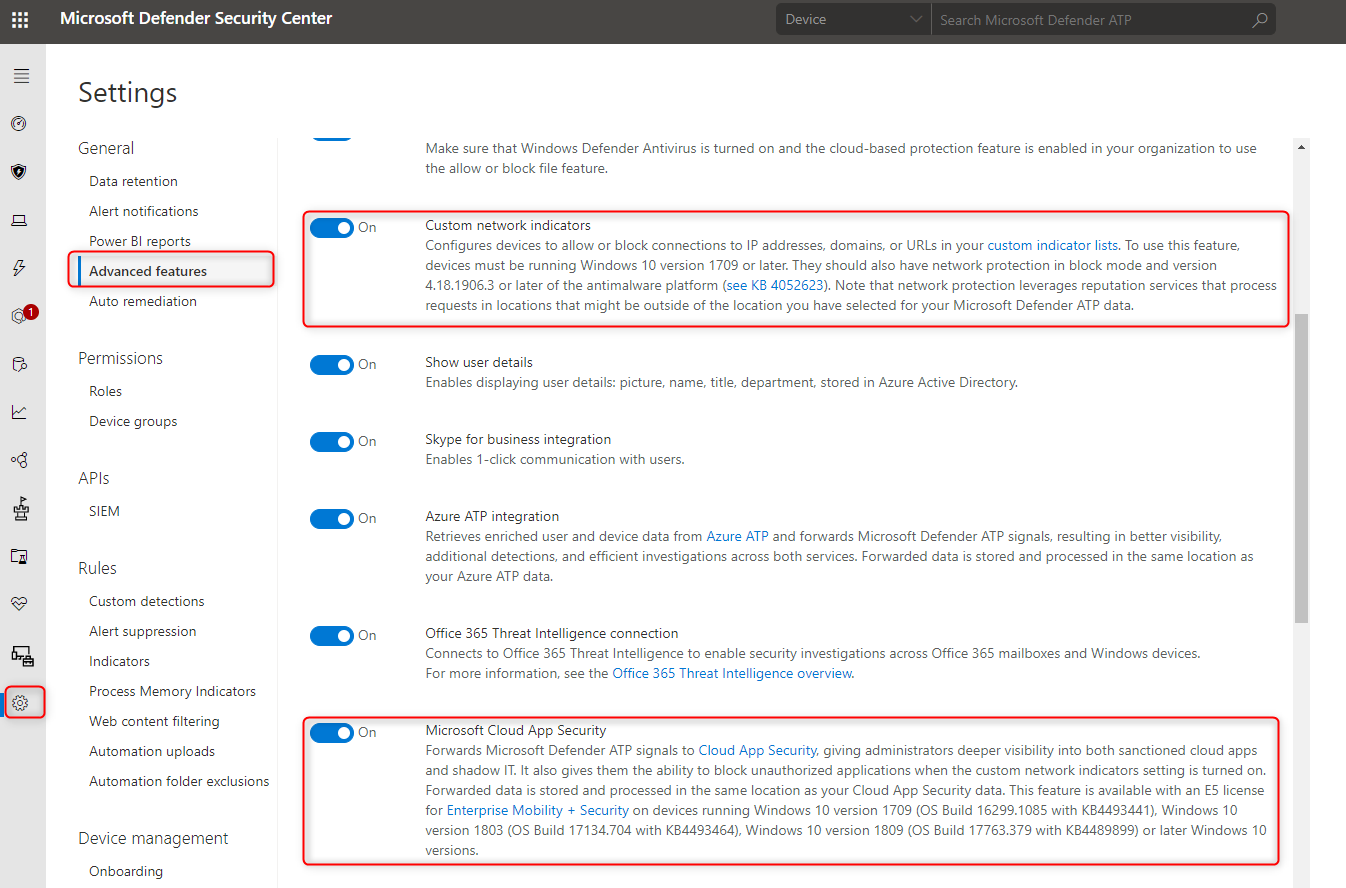

Configuratie in Microsoft Defender Advanced Threat Protection

Laten we beginnen met de configuratie van MDATP, open hiervoor de Microsoft Defender Security Center portal en ga naar settings -> advanced features om zowel de Custom network indicators als Microsoft Cloud App Security integratie te activeren.

De custom network indicators settings is vereist om uiteindelijk op basis van de MCAS resultaten de apps te blokkeren. Hiervoor is minimaal Windows 10 1709 vereist met network protection in block mode. Voor een configuratie vanuit Intune is er later in dit blog een beschrijving te vinden.

Configuratie in MCAS

Voor de configuratie in MCAS zijn de volgende stappen vereist;

- Ga naar MCAS portal

- Open Settings

- Open vervolgens Microsoft Defender ATP (3) onder het item Cloud Discovery en activeer de setting: Block unsantioned apps. (4)

Configuratie in Microsoft Endpoint Manager

Op de werkplek zijn er een aantal settings vereist voor de juiste configuratie en opties voor het blokkeren van apps en sites. Op de site van Microsoft is hiervoor een uitgebreide toelichting te vinden.

Het is vereist om de volgende configuratie te configureren via Microsoft Endpoint Manager.

- Real-time protection

- Cloud-delivered protection

- Network protection geconfigureerd op block mode

- Smartscreen

Voor het configureren van Real-time protection.

- Open Microsoft Endpoint Manager admin center

- Ga naar devices (10)

- Configuration profiles (11)

- Create profile (12)

- Platform: Windows 10 and later (13)

- Profile: Device restrictions (14)

- Doorloop vervolgens de stappen voor het aanmaken van een profiel.

Configureer nu minimaal de volgende waarde’s welke in rood zijn aangegeven* voor een optimale bescherming zijn meer settings vereist in het device restriction profiel. Onderstaande gaat alleen uit van wat nodig is voor de cloud app block.

Microsoft Defender SmartScreen

Defender antivirus

Network filtering

Network protection is via verschillende manieren te configureren, waaronder via Microsoft Endpoint Manager, Powershell, Registry of Configuration Manager. Bekijk de toelichting van Microsoft.

Voor Microsoft Endpoint Manager is onderstaand een voorbeeld van de configuratie voor Windows 10. De configuratie is vergelijkbaar met bovenstaande, alleen is het het profile type hierbij Endpoint protection.

Via Powershell is de network protection functionaliteit ook te activeren. Gebruik hiervoor:

Set-MpPreference -EnableNetworkProtection enableVervolgens check de waarde EnableNetworkProtection, indien waarde 1 is NetworkProtection geactiveerd.

Nu is de configuratie voltooid in zowel MCAS, MDATP en op de device via Intune/ Microsoft Endpoint Manager. In de praktijk kunnen we nu de applicaties blokkeren en het resultaat bekijken.

Block apps in Cloud App Security

In de Cloud App Security portal zijn verschillende apps te vinden in de application catalog. Op moment van schrijven zijn er 16.657 apps te vinden. Voor het blokkeren van apps zijn de volgende stappen vereist;

- Login op Cloud App Security portal

- Ga naar Cloud app catalog Discover -> Cloud app catalog

De Cloud app catalog heeft een aantal functionaliteiten. Zo zijn de apps verdeeld in categorieën. Bijvoorbeeld IT services, CRM en Health. In de actiebalk zijn er diverse acties te vinden; waaronder een app search, app tag menu, risk score, compliance risk factor en security risk factor.

App tag menu: Weergeeft alle apps met de status: Sanctioned, None of Unsanctioned

Risk Score: Geeft de mogelijkheid om de apps te filteren op een risk score.

Compliance risk factor: Geeft de mogelijkheid te filteren op risk factor volgens de compliance richtlijn, bijvoorbeeld ISO 27001 of COPPA.

Security risk factor: Geeft de mogelijkheid om te filteren op security risk factor. Bijvoorbeeld file sharing of data classification:

App blokkeren

Het blokkeren van een app is vrij eenvoudig. Laten we als voorbeeld nemen de clouddienst Box.

Bij Actions is het mogelijk om de app goed te keuren of te blokkeren;

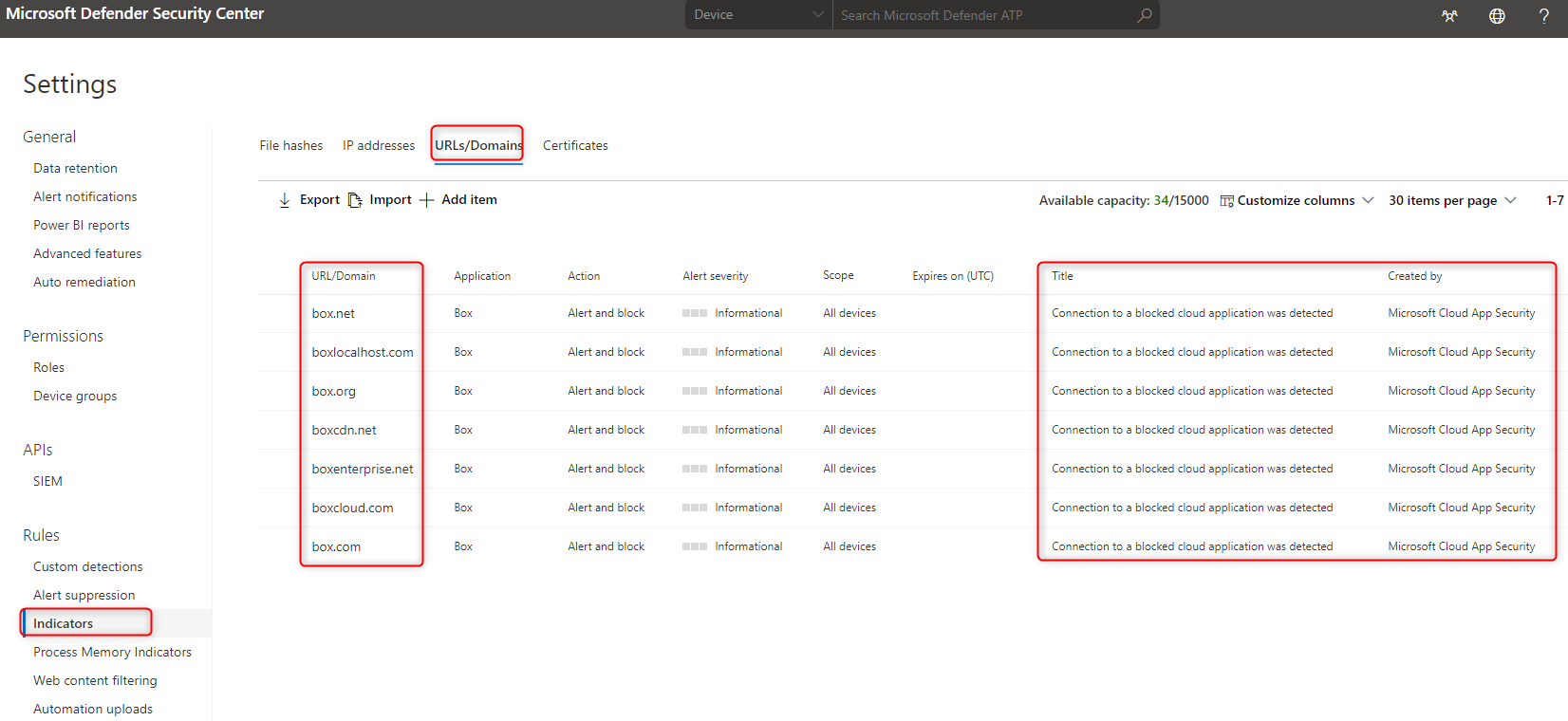

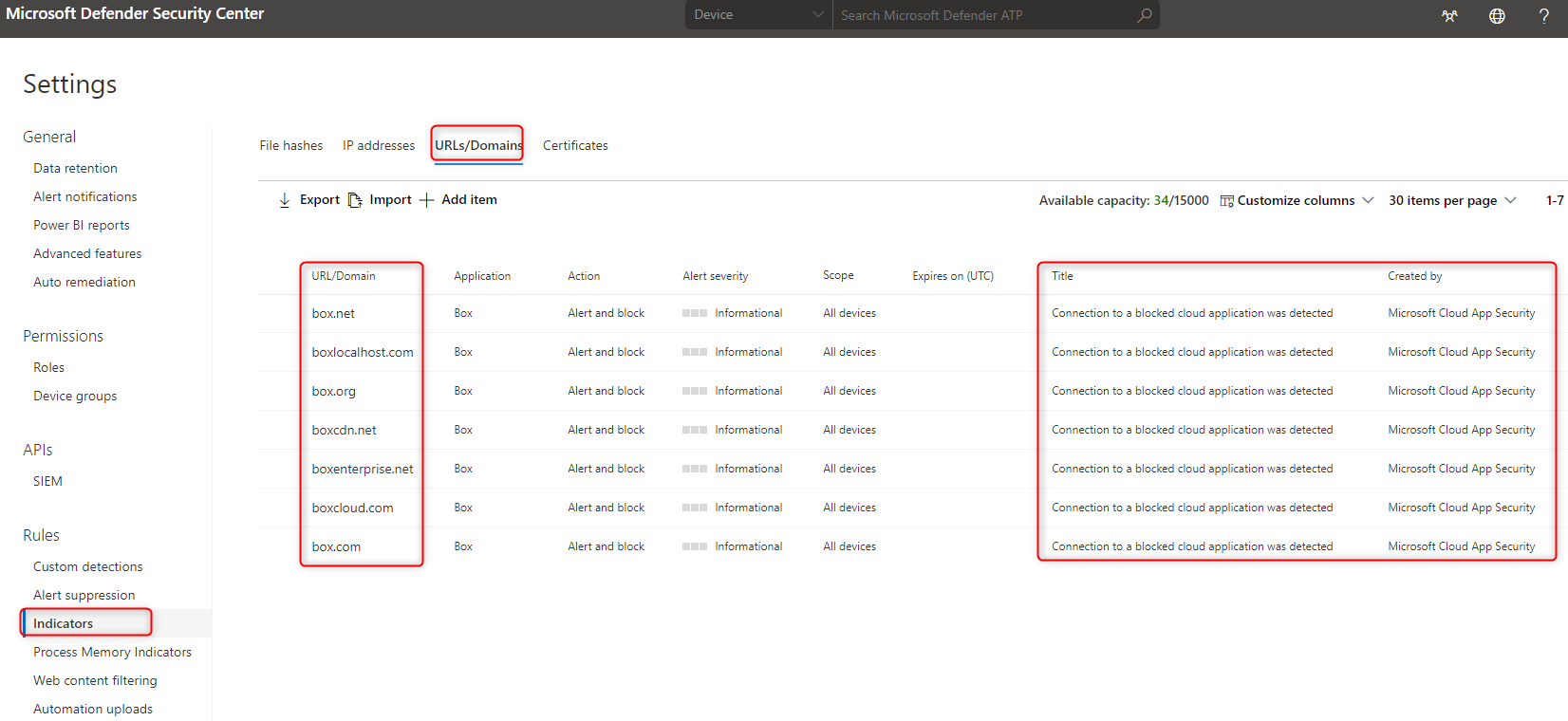

Na het blokkeren duurt het ongeveer 30 tot 60 munten voordat de URLs/domains via de custom indicators zijn geblokkeerd en zichtbaar zijn in de MDATP portal. Vanuit de Microsoft Defender Security Center is goed te zien dat alle URL’s/domains met een relatie tot Box vanuit Cloud App Security zijn aangemaakt.

Block apps automatisch in Cloud App Security

Apps automatisch blokkeren via Cloud App Security is een mogelijkheid – hierbij is het mogelijk om een afhankelijkheid te maken op bepaalde condities.

Voor het aanmaken van een automatische policy voor het blokkeren van apps;

- Open Cloud App Security

- Ga naar policies – Create Policy – App discovery policy

Als voorbeeld met een simpele match op Risk Score 0-2 en categorie cloud storage.

Om de app vervolgens te blokkeren is het vereist om de Governance actions te configureren: Naast het automatisch blokkeren is het ook mogelijk om met de regel apps automatisch goed te keuren. Voor een automatisch block; Tag app als unsanctioned

Inzage in cloudapp discovery dashboard

Vanuit het cloud discovery dashboard is het mogelijk om inzage te krijgen in het huidige verkeer in de app welke is aangegeven als block/ unsanctioned.

Om te bekijken welke apps worden gebruikt is inzage goed mogelijk in de Discovered apps weergave. Op basis hiervan kan je besluiten om een app te blokkeren.

Klik je vervolgens op de app, zal er zich een overzichtspagina openen met daarin specifieke informatie, zoals het aantal users, totale traffic en gebruikers welke het meest gebruik maken van de cloud app. Ook algemene informatie over de app is zichtbaar zoals security en compliance beleid.

Uitgebreide rapportage zullen we toelichten in een vervolg blog.

In de praktijk:

Openen we nu de website Box zal je zien dat deze automatisch is geblokkeerd via Defender SmartScreen.

Microsoft Edge:

Internet Explorer:

Chrome:

In de MDATP portal zal er vervolgens een melding verschijnen wanneer er een connectie is geblokkeerd.

Vanuit de Microsoft Defender Security Center zie je vervolgens ook de URL’s welke zijn geblokkeerd, hiervoor ga je naar; Settings -> Indicators -> URLs/Domains:

Bronnen:

Microsoft: Block Access to Unsanctioned Apps with Microsoft Defender ATP & Cloud App Security

Microsoft Enable network protection: https://docs.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-atp/enable-network-protection

Microsoft Create indicators for IPs and URLs/domains: https://docs.microsoft.com/en-us/windows/security/threat-protection/microsoft-defender-atp/manage-indicators#create-indicators-for-ips-and-urlsdomains-preview

Microsoft Sanctioning/unsanctioning an app: https://docs.microsoft.com/en-us/cloud-app-security/governance-discovery#BKMK_SanctionApp