De Azure AD beveiligen is tegenwoordig van groot belang. Vanuit de Microsoft Secure Score krijg je een aantal adviezen op basis van de kennis bij Microsoft. Een van de punten welke voorkomen in de Microsoft Secure Score is het configureren en activeren van de Sign-In Risk Policy.

Azure AD Identity Protection

Allereerst een korte introductie. Met Identity Protection is het mogelijk om op een aantal niveaus de beveiliging te vergroten. Naast de Sign-In Risky Policy bevat de Identity Protection suite ook mogelijkheden als het eenvoudig onboarden van MFA voor de gebruikers. Azure AD Identity Protection geeft vooral bescherming bij risky sign-in’s en kan hierbij bijvoorbeeld MFA afdwingen om de identiteit te bevestigen. Op basis van de risky sign-in is het mogelijk om gebruikers automatisch te blokkeren of een wachtwoord reset te forceren via de Self Service Password Reset Tool. Vooral voor de eindgebruiker is dit in het voordeel omdat MFA afgedwongen zal worden bij een risico.

Azure Identity Protection vereist wel een aanvullende licentie. Het gaat hierbij om een Azure Premium P2 licentie. Deze licentie is onder andere aanwezig bij een Microsoft E5 licentie. Zonder deze licentie is het niet mogelijk om de Identity Protection te gebruiken (volgens de compliancy) en ben je aangewezen op de mogelijkheden vanuit de Security Default / Conditional Access.

In dit blog gaan we specifiek in op de functionaliteit Sign-In Risk Policy.

Sign-In Risk Policy

Het is mogelijk om Azure Identity Protection te configureren vanuit de Azure Portal. In het scherm van Identity Protection zijn er een aantal mogelijkheden aanwezig;

- User risk policy

- Sign-in risk policy

- MFA registration policy

Vervolgens zijn er een aantal rapportage, notificatie en troubleshooting items aanwezig.

Het verschil tussen user risk policy en sign-in risk policy is belangrijk; Hieronder een tweetal quote’s van Microsoft over de werking;

Sign-in risk

The sign-in risk policy detects suspicious actions that come along with the sign-in. It is focused on the sign-in activity itself and analyzes the probability that the sign-in may not have been performed by the user. The sign-in risk checks for things like whether a user has signed in from an unfamiliar location or unfamiliar IP address. You can then choose to require MFA for users based on the risk level of their sign-ins.

User risk policy

The user risk policy detects the probability that a user account has been compromised by detecting risk events that are atypical of a users behavior. Risk events require the recording of a user’s activity over a length of time so that it’s possible to detect abnormalities. You can then choose to block access to users based on their risk levels.

Meer informatie hierover is beschreven in een artikel van Microsoft.

Start met MFA

De Sign-in risk policy heeft een verband met MFA. Vanuit een verdachte situatie is het mogelijk om een MFA af te dwingen. Hierbij is het belangrijk dat MFA is geconfigureerd voor de doelgroep. Wanneer je de Sign-in risk activeert zal de gebruiker een MFA verzoek ontvangen wanneer er een risico is gevonden tijdens de inlog.

Een verdachte inlog kan in meerdere situaties voorkomen denk hierbij aan;

- User aanmelding vanaf een onbekend IP

- User login vanaf een IP welke is gelinkt aan malware

- Onmogelijke afstand

- Er worden acties toegepast voor het manipuleren van de mailbox via inbox rules

Als anoniem IP kan je als voorbeeld nemen een login vanaf het TOR-netwerk. Dit is een anonieme locatie, waarbij de risk zal afgaan en de gebruiker een MFA prompt zal krijgen voor de verificatie van de verdachte activiteit. Hierbij heb je via een automatisch process een extra controle op verdachte log-in situaties. In kritische gevallen heb je ook de mogelijkheid om het account automatisch te blokkeren.

Configuratie

Voor de configuratie van de Sign-In Risk Policy ga je naar Identity Protection:

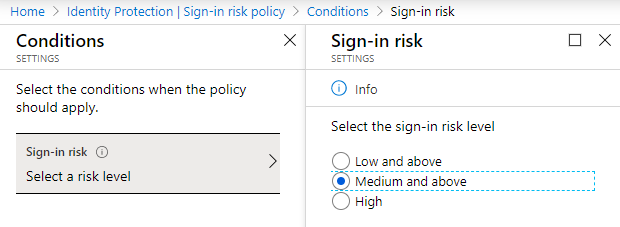

Nu is het belangrijk dat de items worden geconfigureerd, er zijn een viertal settings te vinden:

- Users: Hiermee selecteer je de gebruikersgroepen en kan je eventuele uitzonderingen toevoegen

- Conditions: Met deze setting bepaal je de conditie wanneer de policy actief zal worden. Belangrijk is dat er een balans gevonden zal worden tussen gebruiksvriendelijk en veilig. Bij bijvoorbeeld een Low is het interactie gedrag vele malen hoger dan een High. Het is verstandig om eerst te bekijken hoe frequent de verschillende risk sign-ins voorkomen. Op basis hiervan kan je het gedrag en effect bepalen.

- Access: Hiermee bepaal je de gewenste actie of het een MFA prompt zal worden of een account blokkade.

- Policy: Uiteraard om het goed te laten werken is het vereist om de policy te activeren.

In het geval van de voorbeeld situatie: Sign-in risk: Medium of hoger met als actie een MFA prompt zijn de volgende settings van toepassing.

Dashboard

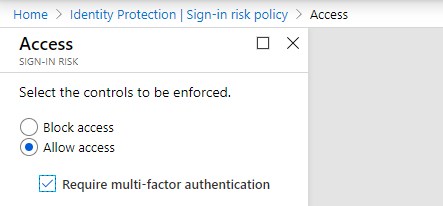

Om vooraf inzichtelijk te krijgen welke risk levels voorbij komen is het raadzaam om gebruik te maken van de dashboard. Hiermee zie je in één oogopslag een overzicht van de situatie voor de risky users en risky sign-ins:

Via de module report is het mogelijk om specifiek op de risky users of risky sign-ins te filteren. Als voorbeeld zie je onderstaande scherm; waaronder de basis informatie, recente risky sign-ins en de geschiedenis. Direct in het scherm zijn er ook een aantal snelle acties te vinden zoals een block user/ dismiss user risk en reset password.

Klik je verder door dan zie je direct de link naar de risky-sign in. In dit geval is het een login welke niet recent is voorgekomen voor de specifieke gebruiker:

Een groot voordeel van de sign-in risk is dat deze waarde ook terugkomt in de Conditional Access configuratie. Hiermee kan je de waarde combineren met acties vanuit Conditional Access en is het mogelijk om specifieke configuraties en combinatie te maken voor bijvoorbeeld een rechtenniveau of toegang tot locaties. In een vervolg blog zal dit verder beschreven en toegelicht worden.

Meer informatie