Microsoft Cloud App Security is een behoorlijk uitgebreid product met verschillende mogelijkheden en toepassingen. In een eerder blog was al te lezen dat het mogelijk was om verdachte Teams-activiteiten te monitoren via Microsoft Cloud App Security. In dit blog een toelichting op de session policy welke is gericht op het blokkeren van een bestand via Conditional Access/ Conditional Access App Control.

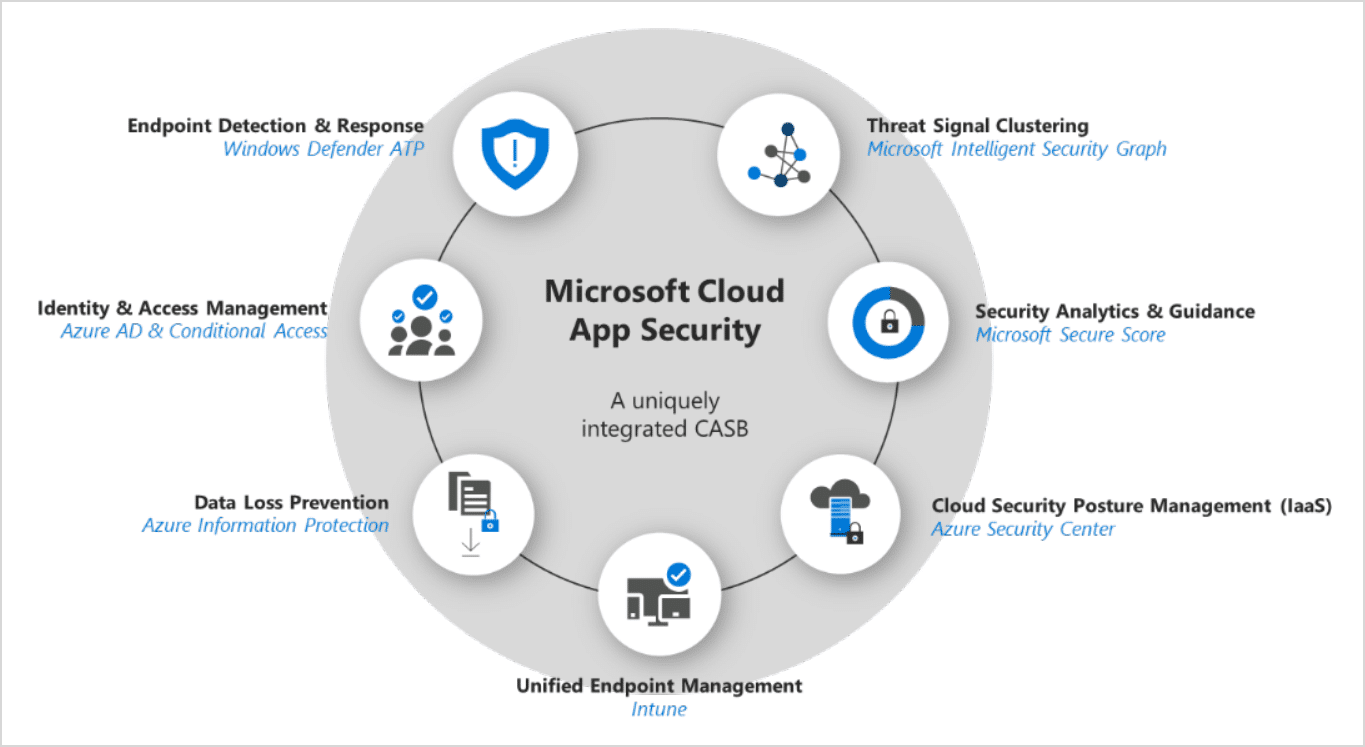

Wat is Microsoft Cloud App Security?

Allereerst een toelichting op de vraag, wat is Cloud App Security? Microsoft Cloud App Security is een Cloud App Security Broker (CASB) welke is voorzien van een standaard set van configuraties, templates en mogelijkheden bevat tot integratie met Microsoft producten en online diensten.

Voorwaarden

Cloud App Security is niet in de basis licentie van Microsoft 365 te vinden. Om gebruik te maken van MCAS is er een aanvullend abonnement vereist met toegang tot het product; o.a de volgende soorten zijn beschikbaar:

- Microsoft 365 E5

- Microsoft 365 E5 Security

- Enterprise Mobility & Security E5 (Office 365 Cloud App Security

- Microsoft Cloud App Security + Enterprise Mobility & Security E3

- Microsoft 365 Education A5

Het volledige overzicht van de licentie is te vinden in de Cloud App Security Licensing datasheet.

In dit blog gaan we uit van een bestaande Microsoft Cloud App Security inrichting.

Conditional Access App Control

Conditional Access App Control geeft de mogelijkheid om user sessies door een reverse proxy te laten verlopen. Waarmee specifieke acties mogelijk zijn zoals een blokkade op de downloads tijdens de sessie.

De situatie:

In onderstaande blog gaan we uit van het volgende voorbeeld. Een gebruiker opent OneDrive vanuit een onbeheerde werkplek via de browser, deze werkplek is niet compliance en beheerd bij de organisatie. Vanuit de Conditional Access regelen sturen we de sessie door naar de reverse proxy van Cloud App Security om vervolgens de download te blokkeren via een session policy.

De configuratie

Voor het blokkeren van downloads zijn er verschillende mogelijkheden. Onderstaande is een van de mogelijkheden welke beschikbaar is. Allereerst open we de Microsoft Endpoint Manager portal.

- Login op de Microsoft Endpoint Manager admin center

- Ga naar Device->Conditional Access

- Klik vervolgens op Policy -> New Policy

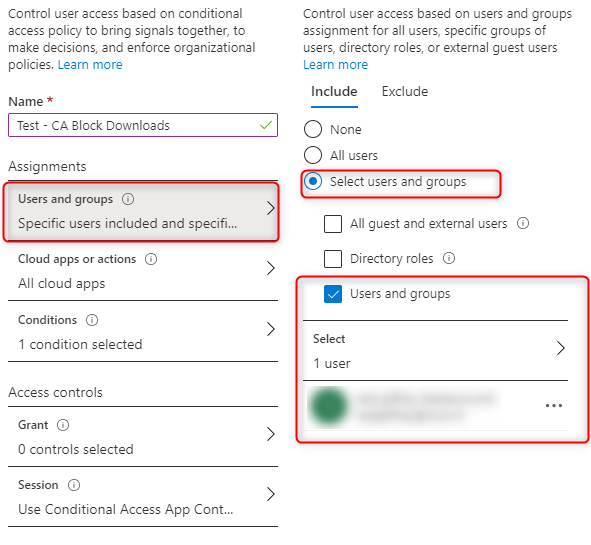

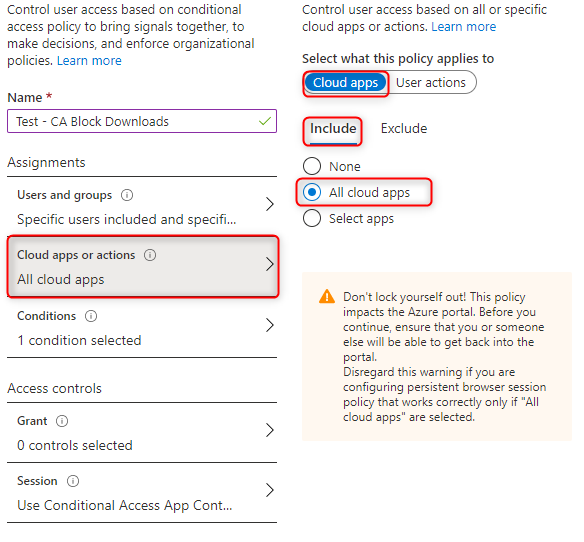

De Conditional Access policy zoals hieronder geconfigureerd gaat uit van een scenario waarbij er een scope is gericht op een testuser met als uitzondering van een Global Administrator directory role waarbij alle cloudapps onderdeel zijn van de configuratie.

User and groups:

Klik op Users and Groups, vervolgens is het van belang dat bij de include een filter is ingesteld. In dit geval select users and groups met daarbij de selectie van een enkele testgebruiker. Uiteraard zijn hierop verschillende configuraties en variaties mogelijk.

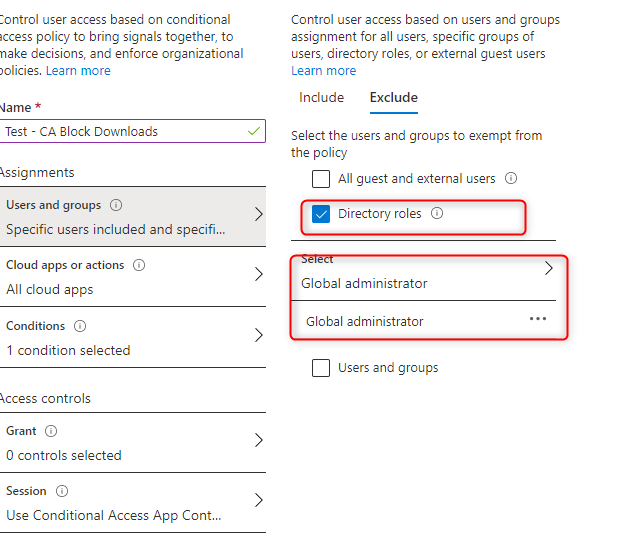

Bij exclude is het vanwege mogelijke excludes aangeraden om een Global Administrator uit te filteren van de setting. In dit geval Directory roles: Global administrators.

Cloud Apps or actions

Selecteer Cloud Apps en configureer All cloud apps hiermee is de configuratie gericht op alle connected cloud apps.

Conditions

Qua gebruiksvriendelijkheid is het niet wensenlijk om de download block te richten op zakelijke devices. Via een Device state is het mogelijk om hierop uitzonderingen te maken. Configureer de setting op yes, en selecteer vervolgens: Device Hybrid Azure AD joined en Device marked as compliant.

Hiermee zal de conditional access regel toegepast worden op alle devices met als uitzondering de zakelijke beheerde devices met een Hybrid Azure AD joined registratie of compliant status.

Session

Selecteer Session en activeer de setting: Use Conditional Access App Control. Vervolgens is het mogelijk om de App Control actie te configureren. Selecteer hierin Block downloads (preview).

Met deze setting worden de downloads volgens de eerder toegewezen configuraties geblokkeerd op de browser-sessies.

In de praktijk

Nu de policy is geactiveerd, is het vooral van belang wat de gebruiker zal zien bij een nieuwe sessie. Hierbij is de sessie gestart vanaf een werkplek welke niet is gericht op; “Device Hybrid Azure AD joined” en “Device marked as compliant”.

Het grootste verschil met een normale sessie is de verwijzing richting Cloud App Security welke zich inzet als een reverse proxy. Dit geeft als resultaat de volgende meldingen met duidelijk in de URL verwijzing naar de control suite van Cloud App Security.

Downloaden files vanuit OneDrive:

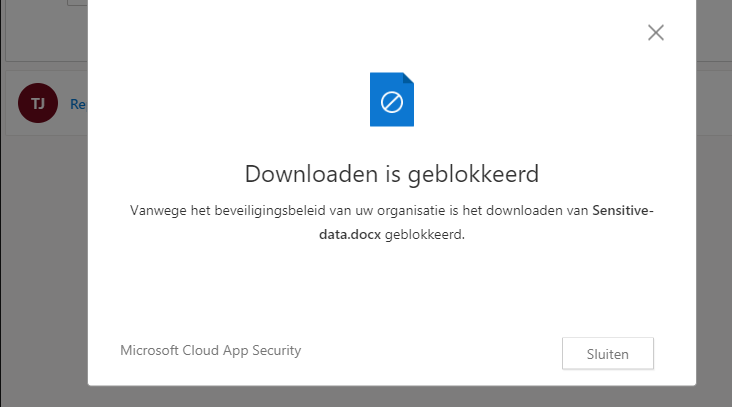

Vervolgens bij het downloaden van OneDrive vanuit een browser-sessie zie je direct de blokkade actief worden.

Hierbij komt de Download is geblokkeerd melding in beeld met daaronder een toelichting dat het downloaden niet mogelijk is vanuit een beveiligingsbeleid. In de downloadbalk van de browser zie je wel dat er files worden gedownload, echter zijn dit TXT bestanden met daarin de melding van de block.

De TXT bevat de originele naam en een toelichting reden van de blokkade.

Downloaden files vanuit Outlook

Vanuit Outlook is het gedrag hetzelfde, en zie je aan de URL dat de Outlook omgeving is voorzien van protectie.

Vervolgens is de melding vergelijkbaar met de download vanuit OneDrive. En is er opnieuw een TXT file met daarin de waarde’s.

Conclusie:

Bovenstaande is slechts een simpel voorbeeld wat mogelijk is met Microsoft Cloud App Security (MCAS). Ook met de Conditional Access App Control zijn er meer mogelijkheden. Bovenstaande geeft wel snel resultaat als het gaat om apparaten welke niet zijn verbonden aan de organisatie. Hiermee is het mogelijk om data binnen de deuren van het bedrijf te houden.

Meer uitgebreide mogelijkheden in combinatie met Conditional Access zullen in volgende blogs uitgebreid besproken worden.

Bronnen:

- Microsoft: Cloud App Security overview: https://docs.microsoft.com/en-us/cloud-app-security/what-is-cloud-app-security

- Microsoft: Protect apps with Microsoft Cloud App Security Conditional Access App Control: https://docs.microsoft.com/en-gb/cloud-app-security/proxy-intro-aad

- Microsoft: Deploy Conditional Access App Control for Azure AD apps: https://docs.microsoft.com/en-gb/cloud-app-security/proxy-deployment-aad