Microsoft Cloud App Security is geplaatst als Cloud App Security broker in het landschap van Microsoft en heeft meerdere mogelijkheden welke aansluiten op het security eco-systeem van Microsoft. In een eerder blog was al te lezen dat het mogelijk was om verdachte Teams-activiteiten te monitoren via Microsoft Cloud App Security. In dit blog een toelichting van de aanvullende malware detectie via Microsoft Cloud App Security welke gebruik maakt van de Microsoft’s threat intelligence engine.

Wat is Microsoft Cloud App Security?

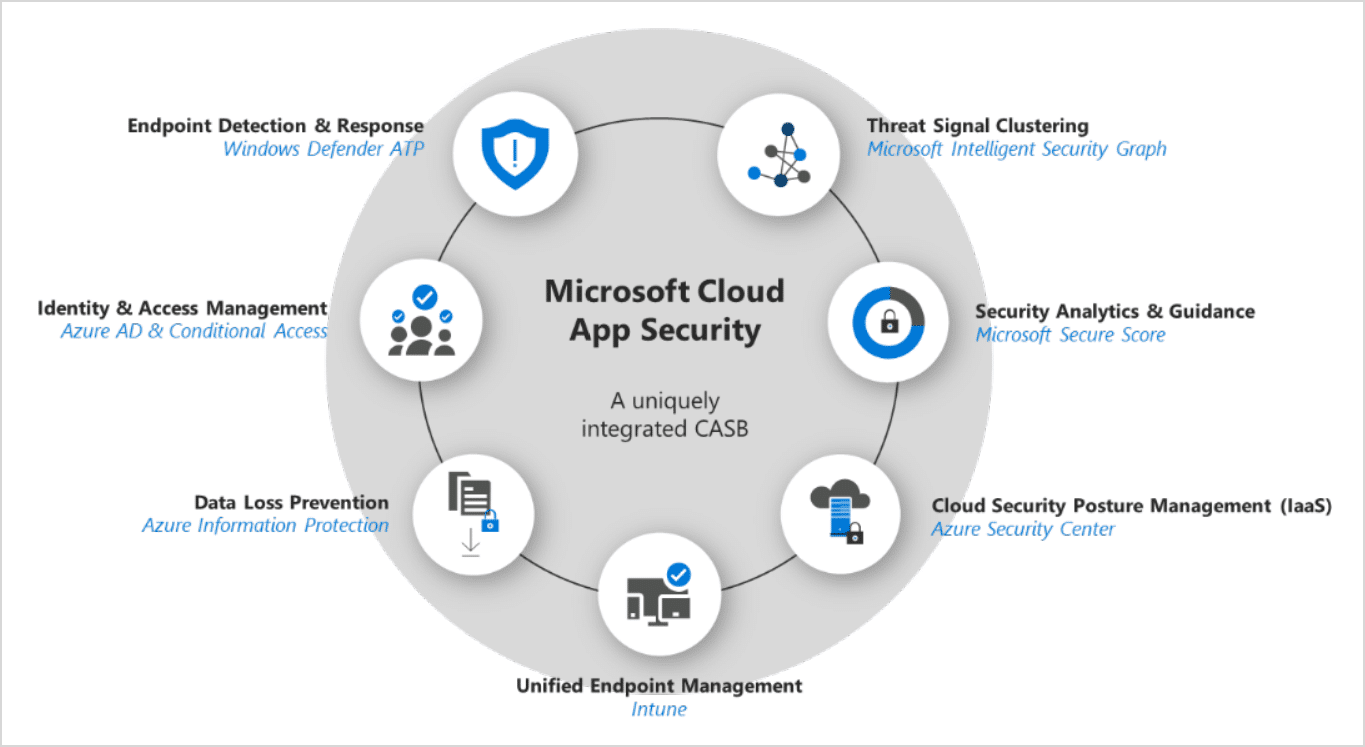

Allereerst een toelichting op; wat is Cloud App Security? Microsoft Cloud App Security is een Cloud App Security Broker (CASB) welke is voorzien van een standaard set van configuraties, templates en mogelijkheden bevat tot integratie met Microsoft producten en online diensten.

Voorwaarden

Cloud App Security is niet in de basis licentie van Microsoft 365 te vinden. Om gebruik te maken van MCAS is er een user-licentie vereist met toegang tot het product; o.a de volgende soorten zijn beschikbaar:

- Microsoft 365 E5

- Microsoft 365 E5 Security

- Enterprise Mobility & Security E5 (Office 365 Cloud App Security

- Microsoft Cloud App Security + Enterprise Mobility & Security E3

- Microsoft 365 Education A5

Het volledige overzicht van de licentie is te vinden in de Cloud App Security Licensing datasheet.

In dit blog gaan we uit van een bestaande Microsoft Cloud App Security inrichting.

Malware detectie

Sinds de Cloud App Security release 178 is er een nieuwe functionaliteit toegevoegd. Het gaat hierbij om real-time malware detectie welke gebruik maakt van het krachtige Microsoft threat Intelligence platform tijdens het downloaden en uploaden van files naar cloud producten. De nieuwe detectie is sinds release 178 algemeen beschikbaar.

Met de nieuwe malware detectie policy zijn er een aantal mogelijkheden. Naast inzage ook mogelijk om malware te blokkeren tijdens een upload naar de cloud of een download vanaf de cloud.

Aanmaken Cloud App Security policies

Het aanmaken van de malware detection policies is vrij eenvoudig en is op basis van een bestaande policy.

- Login op de MCAS portal

- Ga naar Control -> Policies -> zoek vervolgens op malware

- Als resultaat is de Malware detection policy te vinden.

- Klik op Edit policy

Tijdens het configureren van de malware detection policy zijn er een aantal configuraties mogelijk gericht op de alerts. Zoals je kan zien tijdens het configureren is het niet mogelijk om de Microsoft threat Intelligence te deactiveren. De instelling File sandboxing is wel mogelijk als configuratie.

Bij alerts is het mogelijk om het dagelijkse limit te veranderen en eventueel een alert te versturen per mail of sms-bericht.

Resultaat

Gevonden resultaten worden weergeven in de alerts van Cloud App Security. Ook het dashboard geeft duidelijk een overzicht met de laatste resultaten.

Bij de uitgebreide details van de melding is er meer zichtbaar;

Hierbij zijn de volgende gegevens zichtbaar:

- Document naam en eigenaar

- App waarin document is ontdekt met aantal samenwerkers

- Het volledige pad van het document ( door te klikken op view hierachy zie je de volledige mapstructuur)

- Eigenaar van het bestand

- Created/ modified datums

- Classificatielabel

Alerts

Bij de alerts is er meer informatie te vinden over de malware detectie en de gevonden malware/ status en de methode waarop de malware is gevonden.

Vanuit de MCAS portal zijn er verschillende acties beschikbaar, waaronder het bekijken van gerelateerde alerts. Vanuit de MCAS portal is het mogelijk om het bestand direct te verwijderen vanuit de originele locatie.

2. Aanmaken automatische acties

Vaak ben je al te laat als de eerste detectie is gevonden. Vanuit MCAS is het ook mogelijk om via Session policies specifieke acties te blokkeren. Voor deze functionaliteit heeft Microsoft extra informatie.

Block malware tijdens upload

Om de malware te blokkeren tijdens het uploaden; de files worden hierbij door de Microsoft threat intelligence engine gescand, en bij foutieve resultaten geblokkeerd. Via Session policies is het ook mogelijk om de malware te blokkeren op een download actie.

Om beide templates te configureren;

- Login op de MCAS portal

- Ga naar Control -> templates -> zoek vervolgens op Malware

- Als resultaat zijn de volgende templates te vinden;

- Block upload of potential malware (based on Microsoft Threat Intelligence)

- Block download of potential malware (based on Microsoft Threat Intelligence)

- Klik op het + icoon voor het aanmaken van de Session Policy

Belangrijk tijdens de configuratie ( waarbij de meeste waarde’s vanuit de template zijn ingevuld) is de Session control type. Voor de block upload van potentiële malware staat deze op; Control file upload ( with inspection).

Via een activity source is de waarde geconfigureerd indien het device als Intune Compliant of Hybrid Azure AD Joined is aangegeven de policy niet van toepassing is. Hierbij is de configuratie gericht op de non-compliant/ niet-zakelijke devices.

Bij acties is het mogelijk een tweetal waarde’s te configureren; waaronder test/ block. Met een block van de upload heb je de mogelijkheid om de gebruiker op de hoogte te brengen via een e-mail notificatie. Uiteraard is het ook mogelijk om de events te laten weergeven in de MCAS portal.

3. Conditional Access

Bovenstaande Session Policy is te activeren via een Conditional Access regel. Voor het koppelen van de Conditional Access regel:

- Open Microsoft Endpoint Manager admin center

- Klik op Devices -> Conditional access

- Klik op new policy

- Configureer vervolgens de Conditional Access regel.

User and groups:

Klik op Users and Groups, vervolgens is het van belang dat bij de include een filter is ingesteld. In dit geval select users and groups met daarbij de selectie van een enkele testgebruiker. Uiteraard zijn hierop verschillende configuraties en variaties mogelijk.

Bij exclude is het vanwege mogelijke excludes aangeraden om een Global Administrator ( break glass accounts) uit te filteren van de setting. In dit geval Directory roles: Global administrators.

Cloud Apps or actions

Selecteer Cloud Apps en configureer All cloud apps hiermee is de configuratie gericht op alle connected cloud apps.

Session

Selecteer Session en activeer de setting: Use Conditional Access App Control. Vervolgens is het mogelijk om de App Control actie te configureren. Selecteer hierin use custom policy.

Met deze setting worden de downloads volgens de eerder toegewezen configuraties geblokkeerd op de browser-sessies.

Resultaat van upload EICAR testvirus/malware

Tijdens een upload van een EICAR testvirus/malware is het gedrag goed te zien. Voor deze test is er een EICAR testfile geüpload in txt formaat. Vervolgens tijdens het uploaden komt de melding duidelijk in beeld:

Via de optie; Customize block message is het mogelijk om aanvullende context te geven. Denk hierbij bijvoorbeeld aan contactgegevens van de servicedesk om contact op te nemen bij vragen. Via de session policy is dit veld vrij te configureren.

Resultaat van upload EICAR testvirus/malware in Cloud App Security

Ook in Cloud App Security is afhankelijk van de notificatie en melding instelling het gedrag goed zichtbaar. Indien ingesteld zal er een alert aangemaakt worden met daarin de block upload of potential malware details.

Resultaat in Cloud App Security activity log

Vanuit de activity log is het mogelijk om vanuit een overzicht de acties te bekijken. Om de activity log te filteren op de potential malware;

- Ga naar Cloud App Security

- Klik op Investigate-> Activity Log

- Klik rechtsboven op Advanced of alt + F om de advanced view te openen.

Vervolgens is ook inzichtelijk dat de malware detection scan is voltooid, met daarbij de file namen en aanvullende informatie.

Bronnen:

Microsoft: Cloud App Security technical documentation

Microsoft: Malware detection for Cloud App Security