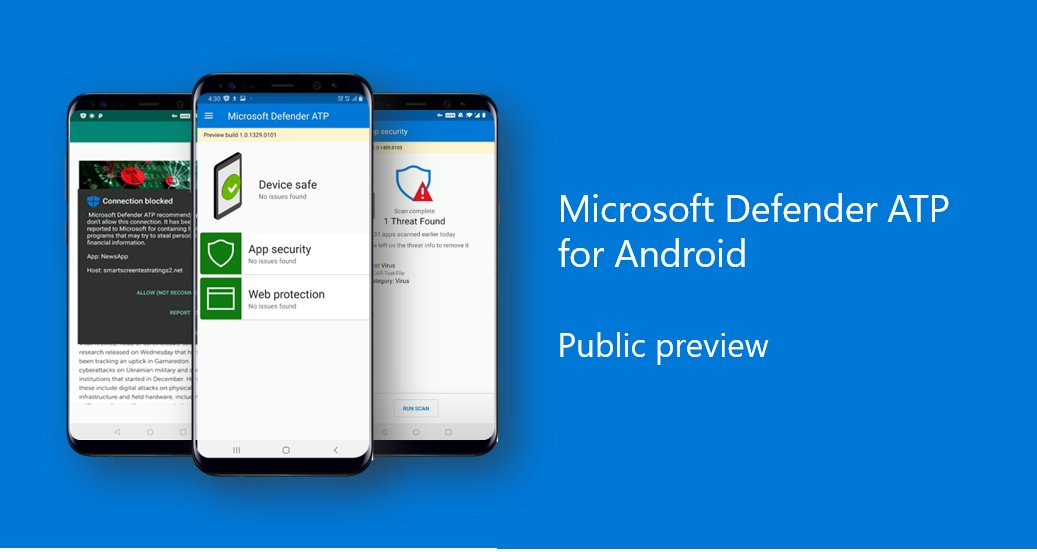

Microsoft heeft sinds deze week Microsoft Defender Advanced Threat Protection voor mobiele devices in public preview fase uitgebracht. Met deze release is het mogelijk om Defender ATP te gebruiken op de mobiele apparaten. Vooralsnog alleen Android, waarbij iOS later zal volgen. Via dit blogpost gaan we in op de basis configuratie van de beveiligingslaag voor Android via Microsoft Endpoint Manager met integratie naar Intune en het gebruik van een app configuration/ compliance policy.

De eerste public preview van het Defender ATP product maakt het mogelijk om bepaalde configuraties en zaken te beveiligen. Vooralsnog gaat het om;

- Web protection

- Anti-phishing via Microsoft Defender SmartScreen service

- Block onveilige connecties via Microsoft Defender SmartScreen technologie.

- Block URL’s en website via custom indicators

- Malware scanning

- Cloud Protection voor apps en files op het device

- Bevestiging dat app veilig of onveilig via PUA

- Blocking access to sensitive data

- Blokkeren van toegang tot gevoelige data op basis van de device risk

Uiteraard gaat het vooralsnog om een Public preview waardoor de functionaliteiten zullen wijzigen/ toenemen. Meer informatie is beschikbaar op de site van Microsoft.

Centrale portal

Alle meldingen zijn volledig geïntegreerd met het Microsoft Defender Security Center dashboard. Alle meldingen voor phishing en malware verschijnen in het dashboard. Hierbij heb je voor zowel de werkplekken als andere endpoints zoals smartphone een centraal dashboard.

Een groot voordeel is om de Device Risk Level te koppelen in een Compliance policy in combinatie met een Conditional Access policy. Hierbij kan je de situatie creëren waarbij het toestel geblokkeerd zal worden voor het bereiken van zakelijke data als er een threat is gevonden op het toestel.

Wat is er nodig?

- Minimaal Android 6.0

- Device aanwezig in Intune

- MAM is vooralsnog niet beschikbaar

- Defender ATP beschikbaar

- Google Play Store integratie voor zakelijke enrollments

- Actieve Microsoft 365 E5, Windows E5 of Security add-on licentie

Laten we de configuratie beschrijven uitgaande van een Android fully admin configuratie gericht op de volgende punten;

- Accepteren Defender ATP app vanuit Microsoft vanwege preview-status

- Deploy Defender ATP

- Activeren Microsoft Intune connector vanuit MDATP

- Activeren MDATP compliance voor Android 6.0+

- App configuration policy voor storage rechten

- App configuration policy voor web protection

- Compliance policy gebaseerd op test file

- Test virus-app Android

- Weergave in app

- Weergave in MDATP portal.

1. Deploy de Defender ATP mobile app

Let op; De app is momenteel nog in Public Preview. De applicatie is hierdoor niet zonder actie te vinden in de managed Google Play store. In een support artikel van Microsoft zijn de extra stappen toegelicht. Als alternatief is het mogelijk om een onboarding package te downloaden wanneer het device is beheerd in een Android device administrator (DA) mode. Voor Android Enterprise is een mail naar het adres ( zie support artikel) voldoende met daarbij het organization ID van de Enterprise Play Store.

Vanuit Microsoft Endpoint Manager is het uiteraard mogelijk om de Defender ATP mobile app te verspreiden. Hiervoor is het vereist om de app goed te keuren. Om een app goed te keuren volg de volgende stappen;

- Apps – Android – Android Apps

- Klik op Add

- Selecteer Managed Google Play als app Type

- Klik op Managed Google Play

- Zoek de app en klik op goedkeuren

- Tijdens het goedkeuren is er er de optie om de app goedgekeurd te laten bij nieuwe machtigingen of deze in te trekken wanneer er nieuwe machtigingen worden toegevoegd.

- Om de apps te syncen naar Intune, klik op Sync Vanuit de Play Store koppeling in Intune.

Wanneer de app is toegevoegd deploy deze naar de gewenste groep.

2. Integreer ATP met Microsoft Intune voor Compliance en Device Risk Level

Het is aan te raden om gebruik te maken van de Device Risk Level’s en compliance status, om hiermee vervolgens zakelijke data te beschermen bij een actieve threat. Voor deze functionaliteiten is het vereist om ATP te connecten met Intune.

- Log-in op de Microsoft Defender Security Center portal

- Ga naar Settings (10)– Advanced features (11)

Hierin zie je de instelling Microsoft Intune Connection (12) wanneer off, zet deze waarde op on.

Hiermee geef je Defender ATP een connectie naar Intune om zo de data door te zetten om de risk levels te bepalen. Nu is het alleen nog een vereiste om in de Endpoint Manager admin center de android devices te laten connecten naar Microsoft Defender ATP.

- Log-in op de Endpoint Manager admin center portal

- Ga naar Tenant Adminisration (13)

- Klik op connector en tokens

- Open Microsoft Defender ATP (14)

Hierin zie je de waarde; Connect Android devices of version 6.0.0 and above to Microsoft Defender ATP (15). Zorg ervoor dat deze waarde op On staat.

3. App configuration policy Defender ATP

Voor Defender ATP zijn er verschillende App configuration settings beschikbaar welke via een App configuration policy zijn te verspreiden. Momenteel is het aanbod nog beperkt maar twee belangrijke zaken zijn aanwezig. Zo is het mogelijk om via een setting de read/write permissions voor de external storage te activeren. Naast deze setting heb je ook de mogelijkheid om Web protection standaard te activeren.

Als voorbeeld een configuratie waarbij de Read/ write permissions automatisch zijn geconfigureerd en Web protection is geactiveerd.

- Open Microsoft Endpoint Manager

- Ga naar App configuration policies

- Klik op Add

- selecteer Managed Devices

- Geef het profiel een naam en optioneel een beschrijving

- Als platform selecteer Android Enterprise

- Selecteer het gewenste platform (In dit voorbeeld gebruiken we Device Owner only)

- Selecteer de app via Select App

- Zoek naar Microsoft Defender ATP

- Selecteer de Microsoft Defender App

Storage permissies

Onder de settings is het mogelijk om de permissions voor External storage read en external storage (write) te configureren.

Om te zorgen dat de rechten automatisch worden ingesteld voor de app selecteer bij Permission state de waarde Auto grant. Hierbij is er geen gebruikersactie vereist voor de rechten op de externe storage van het device.

Web protection

Web protection is te configureren via de configuration designer. In het scherm; Configuration Settings selecteer de waarde Use configuration designer. Vervolgens kan je de waarde Web protection activeren of juist uitschakelen via de configuration designer.

4. Compliance policy

Om ervoor te zorgen dat de compliance status van het toestel invloed geeft op de Microsoft Defender ATP status is het vereist om een compliance policy te configureren. Hiermee kan je de zakelijke toegang ontzeggen via een Conditional Access regel zodra de risk score een geconfigureerde waarde bereikte. In dit geval gaan we de compliance configureren op een minimale waarde van Medium.

- Open Microsoft Endpoint Manager admin center

- Klik op Devices – Android

- Klik op Compliance policies

- Maak een nieuwe policy aan via Create Policy

- Bij platform selecteer Android device admin of Android Enterprise

- Policy type is in dit geval geconfigureerd op Device Owner, wanneer gewenst is de setting ook te configureren op Work Profile

- Geef vervolgens de compliance policy een naam en optioneel beschrijving.

Onder Compliance settings is het mogelijk om de Microsoft Defender ATP waarde’s te configureren.

- Open Microsoft Defender ATP

- Configureer de Machine Risk score welke max is toegestaan (in dit geval medium)

In dit geval is er een losse Compliance policy aangemaakt. Wanneer de functionaliteit uitgebreid beschikbaar komt is het uiteraard mogelijk om de Defender ATP setting te configureren in het algemene Android compliance beleid om hierbij de overige Android settings te combineren tot één compliance beleid.

Korte samenvatting

De app is nu toegewezen aan het apparaat met daarbij een configuration policy en device compliance setting. Nadat de configuration policy en compliance setting zijn toegewezen aan de groep staat alles klaar om Microsoft Defender ATP op het device te testen. Voor dit blog is er vanuit gegaan dat het gaat om een Android enterprise enrollment gericht op zakelijk device.

4. ATP in de praktijk op het device

Vanuit Microsoft Endppoint Manager is de app als required geconfigureerd. Bij een nieuwe onboarding is duidelijk te zien dat de app standaard op het toestel zal verschijnen;

Wanneer de app is te vinden op het toestel, is de eerste indruk gelijk dat het gaat om een preview build. Bij het openen van de app zie je duidelijk de notatie van de preview build en daarbij de button Get Started.

Om te starten is het vereist om in te loggen met een Azure AD account, welke uiteraard beschikt over de geldige licenties welke eerder zijn besproken in deze blogpost. Vanwege de enterprise device admin status en actuele koppelingen op het account is een wachtwoord opgeven niet vereist, aangezien het account al bekend is:

Omdat de permissies vanuit een configuration policy zijn ingesteld zijn deze al geconfigureerd tijdens de onboarding van de app. Het gevolg is dat Microsoft Defender ATP actief is.

Het gedrag van de eerste opstart van de app zal uiteraard nog verbeteren in de loop van de preview fase.

De volgende screens verschijnen tijdens de configuratie;

Zoals zichtbaar is de storage al geconfigureerd, dit komt door de configuration policy waarbij de permissies zijn geconfigureerd op auto-grant.

Met als het gevolg een werkende app, en een veilig toestel – nog wel.

5. Test web protection en app

Web protection kan je vrij eenvoudig testen. Voor de configuratie is geen setting vereist, aangezien deze al via een configuration policy is geconfigureerd. Voor de test open de test site van Microsoft via deze link. Het resultaat is een block melding op de browsers.

Ook een onveilige app is eenvoudig te testen. In de Play Store zijn verschillende apps te vinden welke een test virus simuleren om dit gedrag af te laten gaan. In dit geval gaat het om de Test Virus app van Itus Mobile Security met daarin een EICAR test-virus.

6. Defender Portal

In de Defender ATP portal komt het device terug en ook de testmelding van de app met daarbij een waarde dat de risk score is aangepast naar Medium. Vanwege de compliance policy is het device nu ook aangegeven als een Not compliant device, vanwege de machine risk score.

En in Microsoft Endpoint Manager is de status momenteel non-compliant.

Vanwege het test-virus de compliance waarde hiervoor aangepast naar Low, waar bovenstaande toelichting uitgaat van een medium. Hiermee is het mogelijk om toegang tot zakelijke data te ontzeggen op het toestel vanwege de device state

De app verwijderen is vanuit de ATP app eenvoudig mogelijk via een eenvoudige swipe:

Conclusie

Zeker uitgaande van een public release is de standaard protectie aanwezig. Uiteraard zullen de functionaliteiten in de komende maanden toenemen. Ook de ATP release voor iOS staat op de planning.

De eerste indruk is goed. Microsoft weet de meldingen centraal te weergeven in de MDATP portal en heeft ook integratie met smartscreen en overige technieken. Zelf erg benieuwd naar de toekomstige functionaliteiten rondom Android en iOS. Vooral iOS is interessant, omdat dit vanaf Apple-af een behoorlijk gesloten systeem is qua security en protectie.

Meer informatie over Defender ATP voor Android is beschikbaar in de aankondiging van Microsoft.

Bronnen:

Microsoft; Microsoft continues to extend security for all with mobile protection for Android

Microsoft; Deploy Microsoft Defender ATP for Android with Microsoft Intune